アサヒとアスクルを襲ったQilin型ランサム攻撃…日本企業の“構造的弱点”とは

●この記事のポイント

・アサヒGHDとアスクルのランサム被害が長期化している背景には、VPNの単要素認証や権限管理の不備、オンプレ中心の基幹システムといった構造的弱点が複合し、復旧作業を難航させている点がある。

・最新レポートで明らかになったQilinの攻撃は、流出IDで内部に侵入し、標準コマンドでデータを奪う“検知されにくい手法”。この特性が日本企業の旧来型ネットワーク設計と噛み合い、被害を拡大させている。

・多要素認証の義務化、ゼロトラスト移行、初動30分のプロトコル整備が企業防御の鍵。攻撃は避けられないが事業停止は避けられる、という認識転換が日本企業に求められていると専門家は指摘する。

企業がランサムウェア攻撃から復旧できない背景には、技術的欠陥よりも“初動対応と基盤設計の弱さ”がある。アサヒグループホールディングス(GHD)とアスクルの長期障害はその典型例で、最新レポートで明らかになったランサムウェアグループ「Qilin」の攻撃手口と一致する。多要素認証の欠如、権限管理の脆弱性、クラウド移行の遅れが複合し、復旧を長期化させているためだ。

本稿では、事例分析と専門家の見解から、企業が取るべき防御策と復旧プロトコルの全体像を明らかにする。

●目次

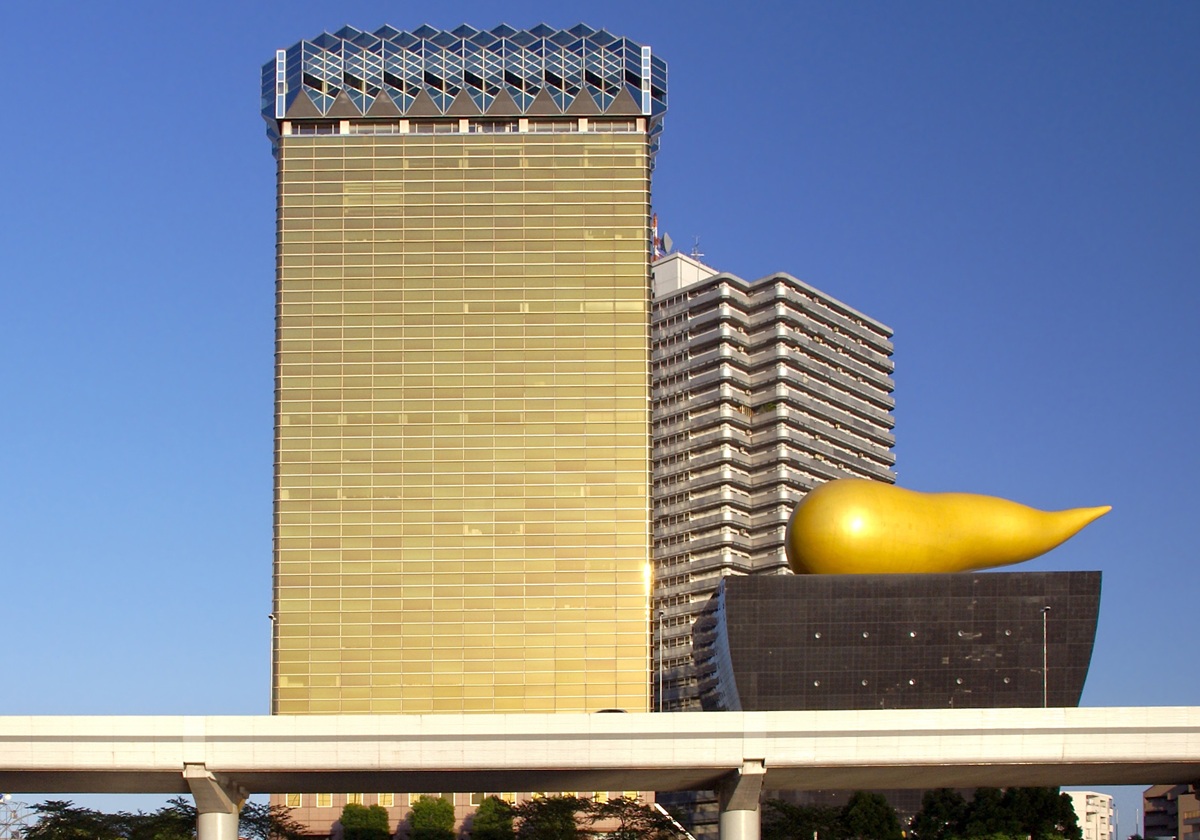

アサヒGHDが9月に受けたランサムウェア攻撃は、発生から1カ月以上経過しても主要システムの完全復旧に至っていない。同社は一部工場の出荷遅延、海外事業の受発注停止、社内ネットワークの遮断など複数の機能不全が同時発生し、影響範囲は「全世界の生産・物流に及ぶ」と公表した。

一方、10月に「ASKUL LOGIST」が受けた攻撃も、倉庫管理や受注システムの復旧が長期化し、EC物流の滞留が続いた。さらに同社の物流サポートサービスをを利用する取引先や、取引先の顧客に関する情報が外部へ流出した可能性があることが11月14日、判明している。

警察庁によれば2024年の国内ランサム被害は過去最多となる「277件」(前年比+64件、速報値)と急増し、平均復旧期間も「26日」と前年より10日以上延びている。これらのデータは単なる一企業の問題ではなく、構造的な脆弱性の拡大を示している。

この問題が特に重要なのは、被害企業の復旧にかかる時間が、売上損失だけでなく、サプライチェーン全体の機能不全につながるためである。ビール・食品・物流といった社会インフラを担う企業が攻撃を受けた場合、在庫管理、決済、配送、販売データの同期がストップし、流通全体の遅延を招く。経済産業省の試算では、主要サプライチェーン企業がランサム攻撃により2週間停止すると、関連産業で「最大2400億円」の経済損失が生じるという。つまり、現代の企業は“1社だけの問題”として処理することが不可能であり、復旧の遅れは経済全体のリスクに直結するのだ。

被害拡大・長期化の背景

要因①:VPN+ID流出型侵入

「第一の要因は、侵入経路の大半が『VPN+流出IDパスワード』という旧来型手法に依存している点である。米シスコシステムズが10月27日に公開したQilinの分析レポートによれば、Qilinはクラウド上のRaaS(Ransomware as a Service)を通じて外部ハッカーに攻撃キットを配布し、ダークウェブで購入したIDとパスワードをVPNに入力して侵入する。

日本企業のVPNは依然として『ID+パスワード単要素認証』が多く、総務省の2024年調査では『多要素認証を導入済み企業は43.7%にとどまる』。要するに、攻撃は高度化しているわけではなく、“基本設定の甘さ”が侵入を許している。この初期段階で防げれば被害のほぼ全ては回避できた可能性が高い」(ITジャーナリスト・小平貴裕氏)

要因②:権限管理の脆弱性

「次に、長期障害の背景には『ドメインコントローラーの権限管理』が適切に設計されていなかった点も影響している。Qilinは侵入後、管理者権限を奪取し、Windows標準コマンド(PowerShellやBITS)を用いてデータを窃取する。この手法は“Living off the Land攻撃(LotL)”と呼ばれ、アンチウイルスが検出しにくい。

IPAの調査によると、国内の大企業の48%が『管理者権限と一般権限が混在したネットワーク』を抱えており、権限分離(Tierモデル)が不完全なため、1台侵入されると組織全体が一気に乗っ取られる。アサヒとアスクルの障害が復旧に時間を要しているのも、被害範囲が全ドメインへ拡散した可能性が指摘される」(同)

要因③:オンプレ中心のシステム構造

「さらに、復旧が長期化した背景には『オンプレミス中心のシステム構造』もある。クラウドを活用していればスナップショット復元によりダウンタイムを劇的に短縮できるが、国内大手製造業は今なお基幹システムの70%以上をオンプレで運用している。オンプレ環境はバックアップの取得タイミングが月1回〜週1回に限定されているケースが多く、暗号化された後に安全なバックアップが残っていないと、再構築に膨大な時間を要する。

日経調査によれば、攻撃を受けた大企業のうち『完全復旧に3カ月以上かかった企業は34%』。アサヒHDも製造・物流系基幹システムを大規模オンプレで運用しており、クラウド移行の遅れが復旧を妨げている可能性がある」(同)

相互作用:三つの欠陥が連鎖

「これら三つの要因は個別に存在するのではなく、密接に連動する。単要素認証のVPNから侵入され、権限管理が不十分なためにドメイン全体を掌握され、クラウド基盤が小さいため復旧が遅れる──という“負の連鎖”だ。特に日本企業では、全社ネットワークを一枚岩の『フラット構造』で設計しているケースが多く、ひとたびドメインコントローラーを奪われると、被害範囲が一挙に世界拠点へ波及する。

米国企業ではゼロトラスト設計が一般化しつつあり、被害はローカルネットワーク内に閉じる傾向にあるが、日本企業は依然として『境界防御モデル』に依存しており、一点突破されると止められない構造的問題を抱える」(同)

比較:過去事例・海外事例との対照

過去事例と比較すると、日本企業の脆弱性はより鮮明になる。2021年にコロニアル・パイプラインが攻撃を受けた際は、暗号化された区画を切り離し、クラウド側にあったバックアップから「6日」で再開にこぎつけた。

対して、2023年の日本における大手半導体企業の事例では、オンプレ中心のため復旧に「95日」を要した。また欧州では多要素認証の義務化が進み、ENISAの調査では「攻撃成功率が3割減少」したと報告されている。国際比較を見る限り、被害の長期化は“日本特有の設計文化”によって加速していることがわかる。

「Qilinの攻撃手法は高度に見えるが、実際は“侵入後の行動が巧妙なだけ”で、侵入段階は極めて原始的だ」と小平氏は分析。さらに「単要素認証と権限管理の不備が同時に存在する日本企業では、一度侵入されると復旧に数十日単位の時間を要する。特にオンプレ中心の企業ではバックアップの独立性が弱く、暗号化された後に“復元ポイントが残っていない”ことが多い」と指摘する。

一方、 incident response(IR)支援を行う重谷優吾氏(サイバー事故対応アナリスト)は別の視点を示す。「企業側の最大の問題は“初動対応”にある。攻撃を受けた企業の7割以上が、感染端末の切り離しやログ保全が遅れ、結果として被害範囲が数倍に拡大する」。さらに「日本企業は“原因究明が終わらないとシステムを再開できない”という文化を持つが、海外IRではまず“先に事業継続を回す”という設計思想が強い。この違いが復旧期間の差を生んでいる」と述べる。

今後、ランサム攻撃はさらに増加&複雑化か

今後、国内のランサム攻撃はさらに複雑化し、被害額も増加するとみられる。NISCは2025年に向けて「AIを悪用した認証突破攻撃が増加」と警鐘を鳴らしており、Qilin型のVPN侵入はより自動化される可能性が高い。

一方、防御側にも対応策は存在する。多要素認証の完全義務化、ゼロトラスト型ネットワークへの移行、バックアップの三重化(3-2-1ルール)、SOCによる24時間監視が進めば、侵入の大半は防げる。企業が最優先で整備すべきは「初動30分のプロトコル化」と「経営層の即時意思決定」を含むIR体制であり、これが確立されるかどうかが復旧期間を決定づける。

つまり、アサヒHDとアスクルの長期障害が示しているのは、「日本企業は攻撃を防げなかったのではなく、攻撃後の影響を最小化する能力が不足していた」という事実である。VPNの単要素認証、権限管理の甘さ、オンプレ中心構造、そして初動対応の遅れ──これらが連鎖し、復旧期間を極端に長引かせた。今後の企業に求められるのは、“攻撃されることを前提にした組織設計”であり、その核心は技術よりもガバナンスにある。サイバー攻撃は避けられないが、事業停止は避けられる。経営層がこの前提を共有できるかどうかが、次の危機を左右するだろう。

(文=BUSINESS JOURNAL編集部)