JTBのオンラインサービス「るるぶトラベル」。ホテルやツアー予約で利用している人が多い。

JTBのオンラインサービス「るるぶトラベル」。ホテルやツアー予約で利用している人が多い。JTBのネットサービスで793万人もの個人情報流出事件が起きた。不正アクセスによるもので、犯人からの標的型攻撃メールを社員が開封してしまいウイルスに感染。その結果、住所・氏名・電話番号・メールアドレス、さらには4300件の有効なパスポート番号までが流出している。

ちょうど1年前に日本年金機構で125万件の個人情報流出が起きているが、この時も標的型攻撃メールによるものだった。標的型攻撃とは、企業や自治体などからの情報を盗み取るサイバー攻撃のこと。その1つが標的型攻撃メールで、犯人が偽メールを送りつけ、添付ファイルを開封させるなどの手口でウイルス感染させようとする。

巧妙すぎる偽メールでJTB社員が開封、ウイルス感染して情報流出

今回のJTBの事故でも、巧妙な標的型攻撃メールがJTB社員に送られていた。メールの内容を再現してみよう。以下は、JTB広報室の発表に基づき筆者が再現したもの。

・タイトル:航空券控え 添付のご連絡

・送信元:●●航空 aaaaaa@●●●.co.jp

・本文:お世話になっております。eチケットを送付しますのでご確認下さい。●●航空 担当者名

・添付ファイル:E-TKT控え.pdf

とても巧妙な偽メールである。航空券のeチケット(オンライン発行での航空券)を確認のために送る、という内容で、JTBの社員は信じて添付ファイルを開いてしまった。旅行会社なのだから、航空券の確認が航空会社の関連会社から来たら、開いてしまっても不思議ではない。

送信元はJTBの取引先の航空関連会社であり、メールアドレスのドメイン(メールアドレスの@以下の部分)も取引先の正式なもの。実際には海外のレンタルサーバーから送られていたが、表示上は正式なメールアドレス(なりすまし)なので偽物と判断するのは難しい。

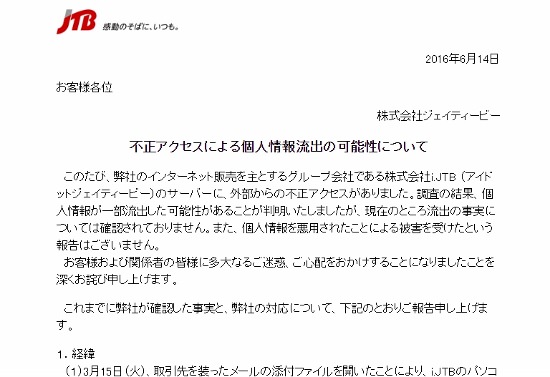

6月14日に発表されたJTBからの情報流出のお詫び。「流出の可能性がある」という表現に留まっているのは、通信の記録を保存していなかったためだと推測できる。

6月14日に発表されたJTBからの情報流出のお詫び。「流出の可能性がある」という表現に留まっているのは、通信の記録を保存していなかったためだと推測できる。 さらにPDFの文書ファイルを装ったものが、航空券のeチケットとして添付されていた。ファイル名は「E-TKT控え」で、eチケットでよく使われるファイル名である。ところが実際にはウイルスの実行ファイルであり、ダブルクリックして開くとウイルスに感染する。JTB広報室によれば、「ELIRKS」と「PlugX(プラグエックス)」という2種類のウイルスに感染したとのこと。「PlugX」は日本の企業などを狙った標的型攻撃で、昨年からよく使われているウイルスだ。